Аппаратура локальных сетей

4.2. Аппаратура локальных сетей

Аппаратура локальных сетей обеспечивает реальную связь между абонентами. Выбор аппаратуры имеет важнейшее значение на этапе проектирования сети, так как стоимость аппаратуры составляет наиболее существенную часть от стоимости сети в целом, а замена аппаратуры связана не только с дополнительными расходами, но зачастую и с трудоемкими работами. К аппаратуре локальных сетей относятся:

кабели для передачи информации;

разъемы для присоединения кабелей;

согласующие терминаторы;

сетевые адаптеры;

репитеры;

трансиверы;

концентраторы;

мосты;

маршрутизаторы;

шлюзы.

О первых трех компонентах сетевой аппаратуры уже говорилось в предыдущих главах. Сейчас мы остановимся на функциях остальных компонентов.

Сетевые адаптеры (они же контроллеры, карты, платы, интерфейсы, NIC -Network Interface Card) - это основная часть аппаратуры локальной сети, без которой сеть невозможна. Назначение сетевого адаптера - сопряжение компьютера (или другого абонента) с сетью, то есть обеспечение обмена информацией между компьютером и каналом связи в соответствии с принятыми правилами обмена. Именно они выполняют функции нижних уровней модели OSI. Как правило, сетевые адаптеры выполняются в виде платы, вставляемой в слоты расширения системной магистрали (шины) компьютера (чаще всего ISA или PCI). Плата сетевого адаптера обычно имеет также один или несколько внешних разъемов для подключения к ней кабеля сети (Рисунок 4.3).

Все функции сетевого адаптера делятся на магистральные и сетевые. К магистральным относятся те функции, которые осуществляют обмен адаптера с магистралью (системной шиной) компьютера (то есть опознание своего магистрального адреса, пересылка данных в компьютер и из компьютера, выработка сигнала прерывания компьютера и т.д.). Сетевые функции обеспечивают общение адаптера с сетью.

Эталонная модель OSI

4.1. Эталонная модель OSI

При связи компьютеров по сети производится множество операций, обеспечивающих передачу данных от компьютера к компьютеру. Пользователю, работающему с каким-то приложением, в общем-то безразлично, что и как при этом происходит. Для него просто существует доступ к другому приложению или компьютерному ресурсу, расположенному на другом компьютере сети. В действительности же вся передаваемая информация проходит много этапов обработки. Прежде всего она разбивается на блоки, каждый из которых снабжается управляющей информацией. Полученные блоки оформляются в виде сетевых пакетов, эти пакеты кодируются, передаются с помощью электрических или световых сигналов по сети в соответствии с выбранным методом доступа, затем из принятых пакетов вновь восстанавливаются заключенные в них блоки данных, блоки соединяются в данные, которые и становятся доступны другому приложению. Это, конечно, очень упрощенное описание происходящих процессов. Часть из указанных процедур реализуется только программно, другая - аппаратно, а какие-то операции могут выполняться как программами, так и аппаратурой.

Упорядочить все выполняемые процедуры, разделить их на уровни и подуровни, взаимодействующие между собой, как раз и призваны модели сетей. Эти модели позволяют правильно организовать взаимодействие как абонентам внутри одной сети, так и самым разным сетям на различных уровнях. Наибольшее распространение получила в настоящее время так называемая эталонная модель обмена информацией открытой системы OSI (Open System Interchange). Под термином «открытая система» в данном случае понимается незамкнутая в себе система, имеющая возможность взаимодействия с какими-то другими системами (в отличие от закрытой системы).

Модель OSI была предложена Международной организацией стандартов ISO (International Standards Organization) в 1984 году. С тех пор ее используют (более или менее строго) все производители сетевых продуктов. Как и любая универсальная модель, модель OSI довольно громоздка, избыточна и не слишком гибка, поэтому реальные сетевые средства, предлагаемые различными фирмами, не обязательно придерживаются принятого разделения функций. Однако знакомство с моделью OSI позволяет лучше понять, что же происходит в сети.

Метод с логическим соединением

Рисунок 4.11. Метод с логическим соединением

Примеры протоколов, работающих по первому методу - это IP и IPX, a протоколов, работающих по второму методу - это TCP и SPX. Именно поэтому эти протоколы используются в виде связанных наборов TCP/IP и IPX/SPX, в которых протокол более высокого уровня (TCP, SPX), работающий на базе протокола более низкого уровня (IP, IPX), гарантирует правильную доставку пакетов в требуемом порядке. Это позволяет объединить достоинства двух рассмотренных методов.

Протоколы IPX/SPX образуют набор, используемый в сетевых программных средствах локальных сетей фирмы Novell (NetWare), которые в наше время являются одними из самых популярных. Это сравнительно небольшой и быстрый протокол, поддерживающий маршрутизацию. Прикладные программы могут обращаться непосредственно к уровню IPX, например, для посылки широковещательных сообщений, но значительно чаще работают с уровнем SPX, гарантирующим быструю и надежную доставку пакетов. Если скорость не слишком важна, то используется еще более высокий уровень, например NetBIOS, предоставляющий более удобный сервис. Фирмой Microsoft предложена своя реализация IPX/SPX, называемая NWLink.

Протокол TCP/IP специально разработан для глобальных сетей и для межсетевого взаимодействия. Он рассчитан на низкое качество каналов связи, на большую вероятность ошибок и разрывов связей. Этот протокол принят во всемирной компьютерной сети Internet, значительная часть 1бонентов которой подключается по коммутируемым линиям (то есть эбычным телефонным линиям). Протокол TCP/IP также поддерживает маршрутизацию. На его основе работают протоколы более высоких уровней, такие как SMTP, FTP, SNMP. Недостаток протокола TCP/IP - низшая скорость работы.

Протокол NetBIOS (сетевая базовая система ввода/вывода) был разра-Зотан фирмой IBM первоначально для сетей IBM PC Network и IBM Foken-Ring no образцу системы BIOS персонального компьютера. С тех тор этот протокол стал фактическим стандартом (официально он не стандартизован), и многие сетевые операционные системы содержат в себе эмулятор NetBIOS для обеспечения совместимости. Первоначально NetBIOS реализовывал сеансовый, транспортный и сетевой уровни, од-яако в последующих сетях на более низких уровнях используются стандартные протоколы (например, IPX/SPX), а на долю эмулятора NetBIOS эстается только сеансовый уровень. NetBIOS обеспечивает более высокий уровень сервиса, чем IPX/SPX, но он работает медленнее. Протокол NetBEUI - это развитие протокола NetBIOS до транспортного уровня.

Наконец, упоминавшийся набор протоколов OSI — это полный стек про-гоколов, где каждый протокол точно соответствует конкретному уровню стандартной модели OSL Набор содержит маршрутизируемые и транспортные протоколы, серии протоколов IEEE 802, протокол сеансового уровня представительского уровня и несколько протоколов прикладного уровня. Пока широкого распространения этот набор протоколов не получил, хотя он и полностью соответствует эталонной модели.

<

Методдейта грамм

Рисунок 4.10. Методдейта грамм

Метод с логическим соединением (Рисунок 4.11, см. также Рисунок 3.2) -это более поздняя разработка с более сложным порядком взаимодействия. Пакет передается только после того, как будет установлено логическое соединение (канал) между приемником и передатчиком. Каждому информационному пакету сопутствует один или несколько служебных пакетов (установка соединения, подтверждение получения, запрос повторной передачи, разъединение соединения). Логический канал может устанавливаться на время передачи одного или нескольких пакетов. Метод более сложен, чем метод дейтаграмм, но гораздо надежнее его, так как к моменту ликвидации логического канала передатчик уверен, что все его пакеты дошли до места назначения, причем дошли успешно. Не бывает при данном методе и перегрузки сети из-за бесполезных пакетов, как в случае метода дейтаграмм. Недостаток метода с логическим соединением состоит в том, что довольно сложно разрешить ситуацию, когда принимающий абонент по тем или иным причинам не готов к обмену, например из-за обрыва кабеля, отключения питания, неисправности сетевого оборудования, сбоя в компьютере. При этом требуется алгоритм обмена с повторением неподтвержденного пакета заданное количество раз, причем важен и тип неподтвержденного пакета.

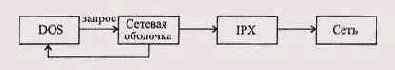

Обработка запросов DOS сетевой оболочкой

Рисунок 4.13. Обработка запросов DOS сетевой оболочкой

Одноранговая сеть

Рисунок 4.12. Одноранговая сеть

Именно в данном случае наиболее правильно говорить о распределенных дисковых ресурсах, о виртуальном компьютере, а также о суммировании объемов дисков всех компьютеров сети. Если все компьютеры являются серверами, то любой файл, созданный на одном компьютере, сразу же становится доступным всем остальным компьютерам, его не надо передавать на централизованный сервер.

Достоинством одноранговых сетей является их высокая гибкость: в этом случае сеть может использоваться очень активно, а может и не использоваться совсем в зависимости от конкретной задачи. Из-за большой самостоятельности компьютеров в таких сетях редко бывает ситуация перегрузки сети (к тому же количество компьютеров обычно невелико). В одноранговых сетях допускается определение различных прав пользователей по доступу к сетевым ресурсам, но система разграничения прав не слишком развита. Также недостатком одноранговых сетей является слабая система контроля за сетью, протоколирования работы сети. К тому же выход из строя любого компьютера-сервера приводит к потере части общей информации, то есть все такие компьютеры должны быть по возможности высоконадежными. Эффективная скорость передачи информации по одноранговой сети часто оказывается недостаточной, так как трудно обеспечить высокую скорость процессоров, большой объем оперативной памяти и высокие скорости обмена с жестким диском для всех компьютеров сети. К тому же компьютеры сети работают не только на сеть, но решают и другие задачи.

Несколько примеров распространенных одноранговых сетевых программных средств:

NetWare Lite фирмы Novell;

LANtastic фирмы Artisoft;

Windows for Workgroups фирмы Microsoft;

Windows NT Workstation фирмы Microsoft;

Windows 95 фирмы Microsoft.

Одноранговые сетевые программные средства могут быть сетевыми оболочками, работающими под управлением DOS (например, NetWare Lite), а могут быть встроены в операционную систему (Windows 95). Отличаются они друг от друга разными эффективными скоростями обмена (сеть LANtastic работает несколько медленнее, чем NetWare Lite, так как использует более медленные, хотя и более надежные протоколы обмена), разным удобством использования (встроенные сетевые средства Windows 95 не требуют никаких дополнительных затрат на установку сетевых программ).

Сетевые оболочки работают, перехватывая все запросы DOS. Те запросы, которые вызываются обращениями к сетевым устройствам, обрабатываются и выполняются сетевой оболочкой, а те, которые вызваны обращениями к «местным», несетевым ресурсам, возвращаются обратно в DOS и обрабатываются стандартным образом. Примерная схема этого механизма представлена на Рисунок 4.13. Программа, непосредственно обрабатывающая запросы, называется редиректором.

Плата сетевого адаптера

Рисунок 4.3. Плата сетевого адаптера

Для нормальной работы платы адаптера в составе компьютера необходимо правильно установить ее основные параметры:

базовый адрес порта ввода/вывода (то есть начальный адрес зоны адресов, по которым компьютер будет общаться с адаптером);

номер используемого прерывания (то есть номер линии запроса, по которой адаптер будет сообщать компьютеру о необходимости обмена с ним);

базовые адреса буферной и загрузочной памяти (то есть начальные адреса зон адресов памяти, входящей в состав адаптера, по которым компьютер будет общаться с данной памятью).

Эти параметры могут выбираться на плате адаптера с помощью устанавливаемых пользователем перемычек (джамперов) или переключателей, но могут задаваться и программно с помощью специальной программы инициализации адаптера, поставляемой вместе с платой (в так называемых Jumperless-адаптерах). При выборе всех параметров (адресов и номеров прерываний) необходимо следить, чтобы они отличались от тех, которые заняты другими устройствами компьютера (как системными, так и дополнительно подключенными). Современные сетевые адаптеры часто поддерживают режим Plug-and-Play, то есть не нуждаются в настройке параметров со стороны пользователя, настройка в них осуществляется автоматически при включении питания компьютера.

К основным сетевым функциям адаптеров относятся следующие:

гальваническая развязка компьютера и кабеля локальной сети (для этого обычно используется передача сигналов через импульсные трансформаторы);

преобразование логических сигналов в сетевые и обратно;

кодирование и декодирование сетевых сигналов;

опознание принимаемых пакетов (выбор из всех приходящих пакетов тех, которые адресованы данному абоненту);

преобразование параллельного кода в последовательный при передаче и обратное преобразование при приеме;

буферирование передаваемой и принимаемой информации в буферной памяти адаптера;

организация доступа к сети в соответствии с принятым методом управления обменом;

подсчет контрольной суммы пакетов при передаче и приеме.

Как правило, все сетевые функции выполняются специальными микросхемами высокой степени интеграции, что позволяет снизить стоимость адаптера и уменьшить площадь его платы.

Некоторые адаптеры позволяют реализовать функцию удаленной загрузки, то есть поддерживать работу в сети бездисковых компьютеров, загружающих свою операционную систему прямо из сети. Для этого в состав таких адаптеров включается постоянная память с соответствующей программой загрузки. Правда, не все сетевые программные средства поддерживают данный режим работы.

Если сетевой адаптер может работать с несколькими типами кабеля, то еще одним настраиваемым параметром может быть выбор типа кабеля. Например, на плате адаптера может находиться группа переключателей, перекоммутирующих нужные цепи для того или иного типа кабеля.

Все остальные аппаратные средства локальных сетей (кроме адаптеров) имеют вспомогательный характер, и без них часто можно обойтись

Трансиверы, или приемопередатчики (от английского TRANsmitter + reCEIVER), служат для передачи информации между адаптером и кабелем сети или между двумя сегментами (частями) сети. Трансиверы усиливают сигналы, преобразуют их уровни или преобразуют сигналы в другую форму (например, из электрической в световую и обратно). Трансиверами также часто называют встроенные в адаптер приемопередатчики.

Путь информации от абонента к абоненту Рассмотрим подробнее функции разных уровней

Рисунок 4.2. Путь информации от абонента к абоненту Рассмотрим подробнее функции разных уровней.

Прикладной уровень (Application), или уровень приложений, обеспечивает услуги, непосредственно поддерживающие приложения пользователя, например программные средства передачи файлов, доступа к базам данных, средства электронной почты, службу регистрации на сервере. Этот уровень управляет остальными шестью уровнями.

Представительский уровень (Presentation), или уровень представления данных, определяет и преобразует форматы данных и их синтаксис в форму, удобную для сети, то есть выполняет функцию переводчика. Здесь же выполняется шифрование и дешифрирование данных, а при необходимости - их сжатие.

Сеансовый уровень (Session) управляет проведением сеансов связи (то есть устанавливает, поддерживает и прекращает связь). Этот же уровень распознает логические имена абонентов, контролирует предоставленные им права доступа.

Транспортный уровень (Transport) обеспечивает доставку пакетов без ошибок и потерь, в нужной последовательности. Здесь же производится разбивка передаваемых данных на блоки, помещаемые в пакеты, и восстановление принимаемых данных.

Сетевой уровень (Network) отвечает за адресацию пакетов и перевод логических имен в физические сетевые адреса (и обратно), а также за выбор маршрута, по которому пакет доставляется по назначению (если в сети имеется несколько маршрутов).

Канальный уровень, или уровень управления линией передачи (Data link), отвечает за формирование пакетов стандартного вида, включающих начальное и конечное управляющие поля. Здесь же производится управление доступом к сети, обнаруживаются ошибки передачи" и производится повторная пересылка приемнику ошибочных пакетов.

Физический уровень (Physical) - это самый нижний уровень модели, который отвечает за кодирование передаваемой информации в уровни сигналов, принятые в среде передачи, и обратное декодирование. Здесь же определяются требования к соединителям, разъемам, электрическому согласованию, заземлению, защите от помех и т.д.

Большинство функций двух нижних уровней модели (1 и 2) обычно реализуются аппаратно (часть функций уровня 2 - программным драйвером сетевого адаптера). Именно на этих уровнях определяется скорость передачи и топология сети, метод управления обменом и формат пакета, то есть то, что имеет непосредственное отношение к типу сети (Ethernet, Token-Ring, FDDI). Более высокие уровни не работают напрямую с конкретной аппаратурой, хотя уровни 3,4 и 5 еще могут учитывать ее особенности. Уровни 6 и 7 вообще не имеют к аппаратуре никакого отношения. Замены аппаратуры сети на другую они просто не заметят.

В уровне 2 (канальном) нередко выделяют два подуровня.

Верхний подуровень (LLC - Logical Link Control) осуществляет управление логической связью, то есть устанавливает виртуальный канал связи (часть его функций выполняется программой драйвера сетевого адаптера).

Нижний подуровень (MAC - Media Access Control) осуществляет непосредственный доступ к среде передачи информации (каналу связи). Он напрямую связан с аппаратурой сети.

Помимо модели OSI, существует также модель IEEE Project 802, принятая в феврале 1980 года (отсюда и число 802 в названии), которую можно рассматривать как модификацию, развитие, уточнение модели OSI. Стандарты, определяемые этой моделью (так называемые 802-спецификации), делятся на двенадцать категорий, каждой из которых присвоен свой номер.

802.1 - объединение сетей.

802.2 - управление логической связью.

802.3 - локальная сеть с методом доступа CSMA/CD и топологией «шина» (Ethernet).

802.4 - локальная сеть с топологией «шина» и маркерным доступом.

802.5 - локальная сеть с топологией «кольцо» и маркерным доступом.

802.6 - городская сеть (Metropolitan Area Network, MAN).

802.7 - широковещательная технология.

802.8 - оптоволоконная технология.

802.9 - интегрированные сети с возможностью передачи речи и данных.

802.10 — безопасность сетей.

802.11 - беспроводная сеть.

802.12 — локальная сеть с централизованным управлением доступом по приоритетам запросов и топологией «звезда» (lOOVG-AnyLAN).

Стандарты 802.3, 802.4, 802.5, 802.12 прямо относятся к подуровню MAC второго (канального) уровня эталонной модели OSI. Остальные 802-спецификации решают общие вопросы сетей.

<

Семь уровней модели OSI

Рисунок 4.1. Семь уровней модели OSI

Все сетевые функции в модели разделены на 7 уровней (Рисунок 4.1). При этом вышестоящие уровни выполняют более сложные, глобальные задачи, для чего используют в своих целях нижестоящие уровни, а также управляют ими. Цель нижестоящего уровня — предоставление услуг вышестоящему уровню, причем вышестоящему уровню не важны детали выполнения этих услуг. Нижестоящие уровни выполняют более простые, более конкретные функции. В идеале каждый уровень взаимодействует только с теми, которые находятся рядом с ним (выше него и ниже него). Верхний уровень соответствует прикладной задаче, работающему в данный момент приложению, нижний - непосредственной передаче сигналов по каналу связи.

Функции, входящие в показанные на рис 4.1 уровни, реализуются каждым абонентом сети. При этом каждый уровень на одном абоненте работает так, как будто он имеет прямую связь с соответствующим уровнем другого абонента, то есть между одноименными уровнями абонентов сети существует виртуальная связь. Реальную же связь абоненты одной сети имеют только на самом нижнем, первом, физическом уровне. В передающем абоненте информация проходит все уровни, начиная с верхнего и заканчивая нижним. В принимающем абоненте полученная информация совершает обратный путь: от нижнего уровня к верхнему (Рисунок 4.2).

Сеть на основе сервера

Рисунок 4.14. Сеть на основе сервера

Сети на основе сервера применяются в тех случаях, когда в сеть должно быть объединено много пользователей. В этом случае быстродействия одноранговой сети может не хватить. Поэтому в сеть включается специализированный компьютер - сервер, который обслуживает только сеть и не решает никаких других задач (Рисунок 4.14). Такой сервер называется выделенным. Серверы специально оптимизированы для быстрой обработки сетевых запросов на разделяемые ресурсы и для управления защитой файлов и каталогов. При больших размерах сети мощности одного сервера может оказаться недостаточно, и тогда в сеть включают несколько серверов. Серверы могут выполнять и некоторые другие задачи: сетевая печать, выход в глобальную сеть, связь с другой локальной сетью, обслуживание электронной почты и т.д. Количество пользователей сети на основе сервера может достигать нескольких тысяч. Одноранговой сетью такого размера просто невозможно было бы управлять.

В любом случае в сети на основе сервера существует четкое разделение компьютеров на клиентов (или рабочие станции) и серверы. Клиенты не могут работать как серверы, а серверы - как клиенты и как автономные компьютеры. Очевидно, что все сетевые дисковые ресурсы могут располагаться только на сервере, а клиенты могут обращаться только к серверу, но не друг к другу. Однако это не значит, что они не могут общаться между собой, просто пересылка информации от одного клиента к другому возможна только через сервер, например через файл, доступный всем клиентам. В данном случае реализуется некоторая «логическая звезда» с сервером в центре, хотя физическая топология сети может быть любой.

Достоинством сети на основе сервера часто называют надежность. Это верно, но только с одной оговоркой: если сервер действительно очень на-

дежен. В противном случае любой отказ сервера приводит к полному параличу сети в отличие от ситуации с одноранговой сетью, где отказ одного из компьютеров не приводит к полному отказу все сети. Бесспорное достоинство сети на основе сервера — высокая скорость обмена, так как сервер всегда оснащается быстрым процессором (или даже несколькими процессорами), оперативной памятью большого объема и быстрыми жесткими дисками. Так как все ресурсы сети собраны в одном месте, возможно применение гораздо более мощных средств управления доступом, защиты данных, протоколирования обмена, чем в одноранговых сетях.

К недостаткам сети на основе сервера относятся ее громоздкость в случае небольшого количества компьютеров, зависимость всех компьютеров-клиентов от сервера, более высокая стоимость сети вследствие использования дорогого сервера. Но, говоря о стоимости, надо также учитывать, что при одном и том же объеме сетевых дисков большой диск сервера получается дешевле, чем много дисков меньшего объема, входящих в состав всех компьютеров одноранговой сети.

Примеры некоторых распространенных сетевых программных средств на основе сервера:

NetWare фирмы Novell;

LAN Server фирмы IBM;

VINES фирмы Banyan Systems;

LAN Manager фирмы Microsoft;

Windows NT Server фирмы Microsoft.

На файл-сервере в данном случае устанавливается сетевая операционная система, заменяющая DOS. Эта сетевая ОС специально оптимизирована для эффективного выполнения специфических операций по организации сетевого обмена. На рабочих станциях (клиентах) может устанавливаться как сетевая оболочка, работающая над DOS (как в случае NetWare), так и операционная система (как в случае Windows NT).

Для обеспечения надежной работы сети при авариях электропитания применяется бесперебойное электропитание сервера. В данном случае это гораздо проще, чем при одноранговой сети, где приходится оснащать источниками бесперебойного питания все компьютеры сети. Сервер может комплектоваться очень простым и дешевым видеомонитором, может даже вообще не иметь его, так как единственная функция этого монитора — контроль за запуском сетевого программного обеспечения.

Для администрирования сети (то есть управления распределением ресурсов, контроля за правами доступа, за защитой данных, за файловой системой, резервированием файлов и т.д.) в случае сети на основе сервера необходимо выделять специального человека, имеющего соответствующую квалификацию. Централизованное администрирование облегчает обслуживание сети и позволяет оперативно решать все вопросы. Особенно это важно для надежной защиты данных от несанкционированного доступа. В случае же одноранговой сети можно обойтись и без специалиста-администратора, правда, все пользователи сети должны при этом иметь хоть какое-то представление об администрировании.

А теперь очень кратко остановимся на основных особенностях некоторых наиболее популярных типах сетевых программных средств.

<

Сетевые программные средства других фирм

4.4.3. Сетевые программные средства других фирм

Кроме сетевых программных продуктов ведущих фирм Novell и Microsoft существует еще целый ряд сетевых средств других производителей. Особенно успешно конкурируют другие фирмы с этими гигантами на рынке одноранговых сетей.

LANtastic фирмы Artisoft в течение длительного времени была самой популярной одноранговой системой, которая по сути и создала данный рынок. Несмотря на то, что она не является самой быстродействующей, LANtastic имеет целый ряд замечательных особенностей, например, прекрасные возможности разделения принтера и CD-дисков, а также поддержку звуковой электронной почты. Она требует очень небольшого объема памяти (34Кб на рабочей станции и 60Кб на сервере), к тому же поддерживает совместимость с компьютерами Macintosh и с ОС Windows. В версии 5.0 имеются средства для работы в среде NetWare, в версии 6.0 добавлены средства работы с факсами в сети. Недостаток последних версий LANtastic состоит в том, что они ориентированы в основном на применение оригинальных адаптеров Ethernet производства фирмы Artisoft.

Правда, возможно и использование адаптеров других поставщиков при закупке специальных программ.

В сети LANtastic может работать от двух до трехсот рабочих станций. При большом количестве рабочих станций производительность сети заметно падает (так как LANtastic - это все-таки оболочка, работающая на базе DOS). Несколько улучшить ситуацию может использование нескольких компьютеров в качестве выделенных серверов (возможность этого предусмотрена).

LANtastic отличается невысокой ценой, проста в установке и надежна в администрировании.

POWERLan фирмы Performance Technology - это самая быстродействующая из одноранговых систем (сравнение ее с продуктами Novell представлено в табл. 4.2). Высокое быстродействие достигнуто за счет хорошей проработанности программ: используемая версия NetBIOS считается одной из лучших.

Сетевые программные средства фирм Microsoft и IBM

4.4.2. Сетевые программные средства фирм Microsoft и IBM

Фирма Microsoft ведет свою работу по созданию сетевых программных продуктов по нескольким направлениям.

Одно из направлений связано с сотрудничеством с фирмой IBM и поддержкой ее операционной системы OS/2, которая появилась в 1987 году и была призвана заменить собой несовершенную DOS. Именно для совместной работы с OS/2 были предложены продукты LAN Manager фирмы Microsoft и LAN Server фирмы IBM. Однако эти продукты не получили большого распространения в связи с тем, что сама OS/2 не слишком популярна. К тому же они не обеспечивают той независимости от сетевых аппаратных средств, какую гарантируют ОС фирмы Novell (например, они хорошо работают с сетью Token-Ring, но не идеально совмещаются с Ethernet).

Система LAN Manager - это 16-разрядная система, a LAN Server - 32-разрядная система, что, конечно, сказывается на их быстродействии. В обоих продуктах предусмотрена возможность работы сервера как рабочей станции в одноранговой среде, но из соображений защиты данных никто не использует эти продукты для одноранговых сетей. Считается, что данные продукты прекрасно подходят для программирования приложений типа клиент/сервер.

Недостаток этих систем по сравнению с продуктами NetWare — большой требуемый объем дискового пространства для хранения программных и конфигурационных файлов (от 1 Мб до 3 Мб на каждой рабочей станции). Другой недостаток — больший требуемый объем оперативной памяти (90 Кб против 50-60 Кб в NetWare). Правда, в современных компьютерах обычно не ощущается нехватки памяти и дискового пространства.

В последние годы фирма Microsoft пошла своим путем, практически отказавшись от поддержки OS/2 и всячески продвигая свои собственные разработки Windows 95, Windows 98 и Windows NT. Именно исходя из этой концепции, в 1993 году была выпущена новая сетевая ОС Windows NT Advanced Server. Эта 32-разрядная ОС представляет собой дальнейшее развитие LAN Manager. Прежде всего, эта система может работать на платформах MIPS R4000 фирмы Intel и Альфа фирмы Digital (DEC). Кроме того, предусмотрена и возможность работы на мультипроцессорном компьютере.

По сравнению с предыдущими разработками существенно усилена защита данных, которая удовлетворяет требованиям уровня защиты С2, требуемого промышленными и военными сетями (имеется защита процедуры присоединения к сети, защита памяти, учет и контроль доступа). Система Windows NT Advanced Server использует протокол SMB на базе NetBIOS, что определяет ее совместимость с такими средствами, как LAN Manager, LAN Server, Windows for Workgroups и со старой ОС PC LAN Program. Предусмотрена поддержка стандартных протоколов TCP/IP и IPX/SPX.

Недостаток Windows NT Advanced Server no сравнению с сетевыми ОС NetWare - сравнительно низкое быстродействие, так как сетевое программное обеспечение в этом случае связано с платой сетевого адаптера слишком многими промежуточными слоями программного обеспечения. По сравнению с LAN Manager и LAN Server система Windows NT Advanced Server занимает больше места на диске и в памяти.

Помимо сетевых ОС на основе сервера, фирма Microsoft выпускает и одноранговые сетевые средства, причем их отличием от других продуктов того лее назначения является то, что сетевые средства встраиваются в операционную систему компьютера. При этом пользователь, приобретая компьютер с установленной операционной системой, автоматически получает и возможность выхода в сеть. Естественно, это во многих случаях гораздо удобнее, чем приобретать и устанавливать пусть даже и более совершенные продукты других фирм. К тому же пользователю не надо изучать интерфейс пользователя сетевой программы, так как он строится так же, как и интерфейс пользователя всех остальных частей операционной системы.

Речь в данном случае идет об ОС Windows for Workgroups, о более поздней разработке Windows 95, Windows 98 и Windows NT Workstation. Все эти ОС основаны на одних и тех же принципах сетевого обмена, что делает их совместимыми между собой. Предусмотрена поддержка совместного использования дисков (в том числе и гибких дисков и CD), а также принтеров. Имеется возможность объединения всех пользователей в рабочие группы для более удобного поиска требуемых ресурсов и организации доступа к ним. Пользователи имеют доступ к встроенной системе электронной почты, а также к совместному электронному ежедневнику. То есть все пользователи сети получают возможность совместно использовать многие ресурсы ОС своего компьютера.

По сравнению с ОС NetWare данные средства имеют меньшую совместимость с другими типами операционных систем и с аппаратными средствами (сетевыми адаптерами). Поэтому при ориентации на эти продукты надо обращать особое внимание на совместимость с ними приобретаемых сетевых адаптеров.

<

Сетевые программные средства фирмы Novell

4.4.1. Сетевые программные средства фирмы Novell

Сетевые операционные системы NetWare фирмы Novell на сегодняшний день наиболее популярны в мире. Более половины всех локальных сетей в мире используют различные версии именно этого программного обеспечения. Популярность NetWare определяется хорошей производительностью, способностью работать с разными аппаратными средствами и развитой системой средств защиты данных. Фирма Novell выпускает различные сетевые программные средства: несколько версий сетевых ОС на базе файловых серверов (среди них версия 4.0 для предприятий и версия 3.12), одноранговые сетевые ОС Personal NetWare и NetWare Lite, a также средства диагностики работы сетей.

Продуктам Novell NetWare присущи и недостатки, например, их стоимость для небольших сетей оказывается одной из самых высоких по сравнению с продуктами других производителей. Кроме того, их установка довольно сложна. Но они уже стали фактическим стандартом, поэтому их позиции на рынке довольно прочны.

Рассмотрим кратко особенности основных типов сетевых ОС.

NetWare 2.2 — это самая простая ОС (16-разрядная), имеющаяся на рынке. Выпускаются версии на число пользователей до 5, 10, 50 и 100, отличающиеся ценой (например, версия на 5 пользователей примерно в 6 раз дешевле версии на 100 пользователей). Первая цифра в обозначении версии говорит о минимальных требованиях к процессору компьютеров сети (2 означает процессор не хуже 80286). По сравнению с предшествующей версией 2.15 значительно упрощен процесс инсталляции сети. NetWare 2.2, в отличие от других версий, допускает работу без выделенного сервера, то есть сервер может работать как автономный компьютер, правда, с довольно низкой скоростью.

NetWare 3.12 - это 32-разрядная ОС, ориентированная на работу с процессорами не ниже 80386 (80386, 80486 или Pentium). Ее возможности су-

щественно расширены по сравнению с версией 2.2. Например, она обеспечивает доступ к памяти до 4 Гб для кэширования, присоединение к одному серверу до 250 пользователей (выпускаются версии на 20, 100 и 250 пользователей), объем дисковой памяти до 32 Тб (триллионов байт), максимальный размер файла до 4 Гб. Стоимость версии на 20 пользователей примерно вчетверо ниже, чем версии на 250 пользователей.

NetWare 3.12 поддерживает рабочие станции с разными ОС (DOS, Macintosh, OS/2 и UNIX). Для этого предусмотрены специальные атрибуты имен файлов. Файлы, созданные под управлением одной ОС, доступны пользователям, имеющим другие ОС. Открытость архитектуры NetWare 3.12 обеспечивается также новым интерфейсом транспортного уровня (ТЫ - Transport Layer Interface), который допускает использование протоколов NetBIOS, IPX/SPX, LU6.2. Предусмотрена также поддержка протокола TCP/IP. Важной особенностью NetWare 3.12 является динамическое распределение памяти. Сравнение некоторых характеристик NetWare 2.2 и NetWare 3.12 приведено в табл. 4.1.

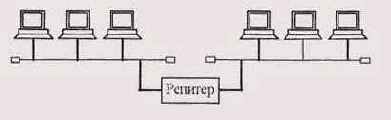

Соединение репитером двух сегментов сети

Рисунок 4.4. Соединение репитером двух сегментов сети

Репитеры, или повторители (repeater), выполняют более простую функцию, чем трансиверы. Они не преобразуют ни уровни сигналов, ни их вид, а только восстанавливают ослабленные сигналы (их амплитуду и форму), приводя их форму к исходному виду. Цель такой ретрансляции сигналов состоит в увеличении длины сети (Рисунок 4.4). Однако часто репитеры выполняют и некоторые другие функции, например гальваническую развязку соединяемых сегментов. В любом случае, как репитеры, так и трансиверы не производят никакой информационной обработки проходящих через них сигналов.

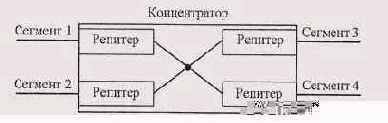

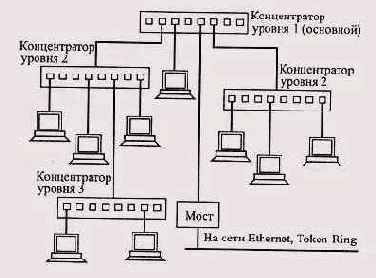

Концентраторы (hub), как следует из их названия, служат для объединения в единую сеть нескольких сегментов сети. Концентраторы можно разделить на пассивные и активные.

Пассивные, или репитерные, концентраторы представляют собой собранные в едином конструктиве несколько репитеров. Они выполняют те же функции, что и репитеры (Рисунок 4.5). Преимущество подобных концентраторов по сравнению с отдельными репитерами только в том, что все точки подключения собраны в одном месте, что упрощает реконфигурацию сети, контроль за ней и поиск неисправностей. К тому же все репитеры в данном случае питаются от единого качественного источника питания.

Пассивные концентраторы иногда вмешиваются в обмен, помогая устранять некоторые явные ошибки обмена.

Соотношение уровней модели OSI и протоколов операционной системы Windows NT

Рисунок 4.7. Соотношение уровней модели OSI и протоколов операционной системы Windows NT

Рисунок 4.8. Соотношение уровней модели OSI и протоколов операционной системы NetWare

Рассмотрим теперь подробнее некоторые наиболее распространенные протоколы.

Модель OSI допускает два различных метода взаимодействия в сети:

Метод взаимодействия без логического соединения (метод дейтаграмм) - самый старый и простейший метод, в котором каждый пакет рассматривается как самостоятельный объект (Рисунок 4.10). Пакет передается без установления логического канала, то есть без предварительного обмена служебными пакетами для выяснения готовности приемника, а также без ликвидации логического канала, то есть без пакета подтверждения окончания передачи. Дойдет пакет до приемника или нет - неизвестно (проверка факта получения переносится на более высокие уровни). Метод дейтаграмм предъявляет повышенные требования к аппаратуре (так как приемник всегда должен быть готов к приему пакета). Достоинство метода в том, что передатчик и приемник работают независимо друг от друга, к тому.же пакеты могут буферироваться и передаваться затем все вместе, можно также использовать широковещательную передачу, то есть адресовать пакет всем абонентам одновременно. Недостатки метода — это возможность потери пакетов, а также возможность бесполезной загрузки сети пакетами в случае отсутствия или неготовности приемника.

Стандартные сетевые программные средства

4.4. Стандартные сетевые программные средства

Функции верхних уровней эталонной модели OSI выполняют сетевые программные средства. Для установки сети достаточно иметь набор сетевого оборудования, его драйверы, а также какое-нибудь сетевое программное обеспечение. От выбора этого программного обеспечения зависит очень многое: допустимый размер сети, удобство использования и контроля сети, режимы доступа к ресурсам, производительность сети в разных режимах и т.д. Правда, заменить одну программную систему на другую значительно проще, чем сменить оборудование.

С точки зрения распределения функций между компьютерами сети, все сети можно разделить на две группы.

Одноранговые сети, то есть сети, состоящие из равноправных (с точки зрения доступа к сети) компьютеров.

Сети на основе серверов, в которых существуют только выделенные (dedicated) серверы, занимающиеся исключительно сетевыми функциями. Выделенный сервер может быть единственным или их может быть несколько.

Соответственно этому делению существуют и типы программных средств, реализующих эти виды сетей.

Одноранговые сети (Рисунок 4.12) и соответствующие программные средства, как правило, используются при необходимости объединения небольшого количества компьютеров (до 10-20). Каждый компьютер такой сети может одновременно являться и сервером, и клиентом сети, хотя вполне возможно назначение какого-то компьютера только сервером, а какого-то — только клиентом. Принципиальна именно возможность совмещения функций клиента и сервера. Важно также то, что в одноранговой сети любой сервер может быть невыделенным (non-dedicated), то есть может не только обслуживать сеть, но и работать как автономный компьютер (правда, запросы к нему по сети могут сильно снизить скорость его работы). В одноранговой сети могут быть и выделенные серверы, только обслуживающие сеть, это не принципиально.

Стандартные сетевые протоколы

4.3. Стандартные сетевые протоколы

Протокол - это набор правил и процедур, регулирующих порядок осуществления связи. Естественно, все компьютеры, участвующие в обмене, должны работать по одним и тем же протоколам, чтобы по завершении передачи вся информация восстанавливалась в первоначальном виде.

О протоколах самых нижних уровней (физического и канального), относящихся к аппаратуре, уже упоминалось в предыдущих разделах. В частности, к ним относятся методы кодирования и декодирования, методы управления обменом в сети. Подробнее о некоторых из них будет рассказано в специальных главах книги. А сейчас мы остановимся на особенностях протоколов более высоких уровней, реализуемых программно.

Связь сетевого адаптера с сетевым программным обеспечением осуществляют драйверы сетевых адаптеров. Именно благодаря драйверу компьютер может не знать никаких аппаратурных особенностей адаптера (ни его адресов, ни правил обмена с ним, ни его характеристик). Драйвер унифицирует, делает единообразным общение программных средств с любой платой данного класса. Сетевые драйверы, поставляемые вместе с сетевыми адаптерами, позволяют сетевым программам одинаково работать с платами разных поставщиков и даже с платами разных локальных сетей (Ethernet, Arcnet, Token-Ring и т.д.). Если говорить о стандартной модели OSI, то драйверы, как правило, выполняют часть функций верхнего подуровня (подуровень управления доступом к среде, MAC) канального уровня, хотя иногда они выполняют и часть функций сетевого уровня. Например, драйверы формируют передаваемый пакет в буферной памяти адаптера, читают из этой памяти пришедший по сети пакет, дают команду на передачу и информируют компьютер о приеме пакета.

В любом случае перед приобретением платы адаптера не мешает ознакомиться со списком совместимого оборудования (Hardware Compatibility List, HCL), который публикуют все производители сетевых операционных систем. Выбор там довольно велик (например, для Microsoft Windows NT Server список включает более сотни драйверов сетевых адаптеров).

Если в список HCL не входит адаптер какого-то типа, лучше не рисковать и не покупать его.

Рассмотрим теперь кратко протоколы более высоких уровней.

Существует несколько стандартных наборов (или, как их еще называют, стеков) протоколов, получивших сейчас наиболее широкое распространение:

набор протоколов ISO/OSI;

IBM System Network Architecture (SNA);

Digital DECnet;

Novell NetWare;

Apple AppleTalk;

набор протоколов глобальной сети Internet, TCP/IP.

Включение в этот список протоколов глобальной сети вполне объяснимо, ведь модель OSI используется для любой открытой системы, как на базе локальной сети, так и на основе глобальной сети или комбинации локальной и глобальной сетей.

Протоколы перечисленных наборов делятся на три основные типа:

прикладные протоколы (выполняющие функции прикладного, представительского и сеансового уровней модели OSI);

транспортные протоколы (выполняющие функции транспортного и сеансового уровней OSI);

сетевые протоколы (выполняющие функции трех нижних уровней OSI).

Прикладные протоколы обеспечивают взаимодействие приложений и обмен данными между ними. К наиболее популярным из них относятся следующие:

FT AM (File Transfer Access and Management) — протокол OSI доступа к файлам; >

X.400 - протокол CCITT для международного обмена электронной почтой;

Х.500 — протокол CCITT служб файлов и каталогов на нескольких системах;

SMTP (Simple Mail Transfer Protocol) — протокол глобальной сети Internet для обмена электронной почтой;

FTP (File Transfer Protocol) - протокол глобальной сети Internet для передачи файлов;

SNMP (Simple Network Management Protocol) - протокол для мониторинга сети, контроля за работой сетевых компонентов и управления ими;

Telnet - протокол глобальной сети Internet для регистрации на удаленных хостах и обработки данных на них;

Microsoft SMBs (Server Message Blocks, блоки сообщений сервера) и клиентские оболочки или редиректоры Microsoft;

NCP (Novell NetWare Core Protocol) и клиентские оболочки или редиректоры Novell.

Транспортные протоколы поддерживают сеансы связи между компьютерами и гарантируют надежный обмен данными между ними. Наиболее популярны из них следующие:

• TCP (Transmission Control Protocol) - TCP/IP-протокол для гарантированной доставки данных, разбитых на последовательность фрагментов;

SPX - часть набора протоколов IPX/SPX (Internetwork Packet Exchange/Sequential Packet Exchange) для данных, разбитых на последовательность фрагментов, предложенный фирмой Novell;

NWLink - реализация протокола IPX/SPX от фирмы Microsoft;

NetBEUI - (NetBIOS Extended User Interface, расширенный интерфейс NetBIOS) - устанавливает сеансы связи между компьютерами (NetBIOS) и предоставляет верхним уровням транспортные услуги (NetBEUI).

Сетевые протоколы управляют адресацией, маршрутизацией, проверкой ошибок и запросами на повторную передачу. Наиболее популярны из них следующие:

IP (Internet Protocol) - TCP/IP-протокол для передачи данных;

IPX (Internetwork Packet Exchange) - протокол фирмы NetWare для передачи и маршрутизации пакетов;

NWLink - реализация протокола IPX/SPX фирмой Microsoft;

NetBEUI - транспортный протокол, обеспечивающий услуги транспортировки данных для сеансов и приложений NetBIOS.

Все перечисленные протоколы могут быть поставлены в соответствие тем или иным уровням эталонной модели OSI. При этом надо учитывать, что разработчики протоколов не слишком строго придерживаются этих уровней. Например, некоторые протоколы выполняют функции, относящиеся сразу к нескольким уровням модели OSI, а другие - только часть функций одного из уровней. Это приводит к тому, что протоколы разных фирм часто оказываются несовместимы между собой, а также к тому, что протоколы могут быть успешно использованы исключительно в составе своего набора протоколов (стека), который выполняет более или менее законченную группу функций. Как раз это и делает сетевую операционную систему «фирменной», то есть, по сути, несовместимой со стандартной моделью открытой системы OSI.

Структура репитерного концентратора

Рисунок 4.5. Структура репитерного концентратора

Активные концентраторы выполняют более сложные функции, чем пассивные, например, они могут преобразовывать информацию и протоколы обмена. Правда, это преобразование очень простое. Примером активных концентраторов могут служить коммутирующие или переключающие концентраторы (switching hub), коммутаторы. Они передают из одного сегмента сети в другой сегмент не все пакеты, а только те, которые действительно адресованы компьютерам из другого сегмента. При этом сам пакет коммутатором не принимается. Это приводит к снижению интенсивности обмена в сети вследствие разделения нагрузки, так как каждый сегмент работает только со своими пакетами.

Мосты (bridge), маршрутизаторы (router) и шлюзы (gateway) служат для объединения в единую сеть нескольких разнородных сетей с разными протоколами обмена нижнего уровня, в частности, с разными форматами пакетов, разными методами кодирования, разной скоростью передачи и т.д. В результате их применения сложная и неоднородная сеть, содержащая в себе самые разные сегменты, с точки зрения пользователя выглядит обычной сетью - то есть обеспечивается «прозрачность» сети для протоколов высокого уровня. Естественно, мосты, маршрутизаторы и шлюзы гораздо сложнее и дороже, чем концентраторы, так как от них требуется довольно сложная обработка информации. Реализуются они на базе компьютеров, подключенных к сети с помощью сетевых адаптеров. По сути, это специализированные абоненты (узлы) сети.

Мосты - наиболее простые устройства, служащие для объединения сетей с разными стандартами обмена, например Ethernet и Arcnet, или нескольких сегментов (частей) одной и той же сети, например Ethernet (Рисунок 4.6). В последнем случае мост служит только для разделения нагрузок сегментов, повышая тем самым производительность сети в целом. В отличие от коммутирующих концентраторов, мосты принимают поступающие пакеты целиком и в случае необходимости производят их простейшую обработку.

Сравнение времен доступа одноранговых сетевых программных систем

Таблица 4.2. Сравнение времен доступа одноранговых сетевых программных систем

| Режим | POWERLan | NetWare Lite | Personal NetWare | ||||

| На локальном накопителе рабочей станции: Чтение | 10,20 | 11,03 | 10,95 | ||||

| Запись | 8,60 | 8,95 | 8,15 | ||||

| На диске сервера при доступе с рабочей станции: | |||||||

| Чтение | 17,90 | 25,40 | 26,25 | ||||

| Запись | 12,05 | 15,43 | 15,00 | ||||

| При одновременной работе четырех рабочих станций: | |||||||

| Чтение | 29,10 | 41,09 | 38,95 | ||||

| Запись | 18,90 | 34,78 | 34,12 |

Существуют версии на 5,15 или неограниченное число пользователей (при этом ограничено только число одновременных присоединений к одному серверу). Сеть POWERLan допускает работу с серверами под управлением UNIX, LAN Server, LAN Manager, NetWare. Она поддерживает более 50 различных сетевых адаптеров. Защита данных довольно хорошо развита, предусмотрено кэширование диска.

На рабочей станции данная система занимает память около 69 Кб. Как и другие одноранговые сети, POWERLan проста в установке и использовании. По многим оценкам она имеет хорошие перспективы, особенно при сравнительно большом количестве абонентов, когда другие одноранговые системы работают медленно.

В заключение данной главы необходимо отметить, что пользователю, работающему с приложениями, вообще-то не слишком важно, какие программные средства, протоколы, аппаратура используются в его сети. Ему гораздо важнее то, что сеть существует, что она дает возможность удобного совместного использования ресурсов. Но такая ситуация сохраняется только до тех пор, пока возможности сети не слишком сдерживают работу приложений. Принципиальное значение имеют разрешенные режимы доступа к этим ресурсам, а также время доступа к ним, что и определяется характеристиками всех рассмотренных средств.

Минимальный объем памяти на 50

Таблица4.1. Характеристики NetWare 2.2 и NetWare 3.12

| Характеристика | NetWare 2.2 | NetWare 3.1 2 |

| Тип ОС | 16 бит | 32 бита |

| Минимальный ЦП сервера | 80286 | 80386 |

| Минимальный объем памяти на 50 пользователей | 2,5 Мб | 6 Мбайт |

| Максимальное количество пользователей | 100 | 250 |

| Максимальный объем памяти | 12Мб | 4Гб |

| Занимаемый объем на диске | 5 Мб | 9 Мб |

| Максимальный объем дисков | 2Гб | 32 Тб |

| Возможность работы без выделенного сервера | Да | нет |

| Динамическое распределение ресурсов | нет | да |

| Поддержка клиентов OS/2 | Да | да |

| Поддержка клиентов Мае | Да | да |

| Поддержка клиентов OSI | нет | да |

| Сетевые адаптеры | 8 и 16 бит | 8, 16 и 32 бит |

NetWare 4.0 — это ОС, появившаяся в 1993 году. Она рассчитана на работу с процессором не ниже 80386 и допускает одновременную работу до 1000 пользователей сети (выпускаются версии на 5, 10, 20, 50, 100, 250, 500 и 1000 пользователей). NetWare 4.0 полностью совместима с NetWare 2.2 и NetWare 3.12, так что пользователь не замечает никакой разницы между ними. Рабочие станции даже могут продолжать работу с сетевыми оболочками предыдущих версий. Однако возможности NetWare 4.0 шире, чем у предшественников. Например, пользователи получают возможность доступа к 54000 файловым серверам (в версии 3.12 - только к 8 файловым серверам).

В NetWare 4.0 предусмотрена система кэширования предполагаемого чтения, что увеличивает производительность сети, а также встроенная компрессия хранимых данных. В этой ОС улучшена также защита данных от несанкционированного доступа. Важное отличие от других продуктов — возможность централизованного управления всеми серверами с одной рабочей станции. Любой пользователь сети одновременно получает доступ ко всем ресурсам. Есть возможность автоматического дублирования информации, хранящейся в сетевых разделах.

Минимальный требуемый объем памяти составляет 6 Мб. Объем занимаемого пространства на диске колеблется от 12 Мб до 60 Мб в зависимости от выбранных при инсталляции характеристик.

Все сетевые ОС NetWare допускают подключение бездисковых рабочих станций (клиентов), что позволяет при необходимости значительно снизить стоимость сети в целом, а также (при отказе от флоппи-дисководов) исключить возможность занесения компьютерных вирусов. Во всех рассмотренных продуктах предусмотрена поддержка сетевых мостов.

NetWare Lite и Personal NetWare - это простые и дешевые версии программных средств фирмы Novell для построения небольших одноранговых сетей. NetWare Lite появилась в 1991 году и представляла собой сетевую оболочку, работающую под управлением DOS. В 1993 году была представлена доработанная версия Personal NetWare, но и NetWare Lite продолжала продаваться. И тот, и другой продукты гораздо проще и дешевле рассмотренных сетевых ОС на основе файл-сервера. Цена в данном случае устанавливается в расчете на одну рабочую станцию и составляет менее 100 долларов, что в несколько раз меньше, чем у самой дешевой версия NetWare 2.2 на 5 пользователей.

Сетевая программа Personal NetWare рассчитана на работу в сети, содержащей от 2 до 25 пользователей. Как и NetWare Lite, она может работать с любым типом процессора и не требует доступа к расширенной или дополнительной памяти компьютера. Минимальный требуемый объем памяти составляет 640 Кб. Оба эти продукта могут работать совместно с NetWare 2.2, 3.12 и 4.0, что позволяет гибко комбинировать преимущества сетевых программных средств разных типов. Инсталляция Personal NetWare и NetWare Lite предельно проста. Предусмотрена защита от несанкционированного копирования программ, которая сводится к автоматической проверке каждой рабочей станцией, имеется ли в сети еще одна рабочая станция с точно такой же копией программного обеспечения.

В обоих продуктах предусмотрена возможность использовать компьютеры сети как серверы, как клиенты, как серверы и клиенты одновременно, а также как выделенные серверы (как правило, на ограниченное время).

Несмотря на свою простоту оба этих продукта предусматривают назначение прав доступа (хотя и не слишком развитое), систему паролей, они достаточно надежны. Правда, в начале выпуска NetWare Lite в ней были кое-какие неприятные ошибки, но в Personal NetWare они были исправлены.

Включение моста

Рисунок 4.6. Включение моста

Маршрутизаторы выполняют более сложную функцию, чем мосты. Их главная задача - выбор для каждого пакета оптимального маршрута для избегания чрезмерной нагрузки отдельных участков сети и обхода поврежденных участков. Они применяются, как правило, в сложных разветвленных сетях, имеющих несколько маршрутов между отдельными абонентами. Маршрутизаторы не преобразуют протоколы нижних уровней, поэтому они соединяют только сегменты одноименных сетей. Существуют также гибридные маршрутизаторы (brouter), представляющие собой гибрид моста и маршрутизатора. Они выделяют пакеты, которым нужна маршрутизация, и обрабатывают их как маршрутизаторы, а для остальных пакетов служат обычными мостами.

Шлюзы — это устройства для соединения совершенно различных сетей с сильно отличающимися протоколами, например для соединения локальных сетей с большими компьютерами или с глобальными сетями. Это самые дорогие и редко применяемые сетевые устройства.

Если обратиться к модели OSI, то можно считать, что репитеры и репи-терные концентраторы связывают сети или сегменты на первом уровне, мосты - на втором уровне, маршрутизаторы — на третьем уровне, а шлюзы - на более высоких уровнях (на 4, 5, 6 и 7). Соответственно, репитеры выполняют функции (не все, а только некоторые) первого уровня, мосты реализуют функции второго уровня (на первом уровне и частично на втором у них работают сетевые адаптеры), маршрутизаторы - третьего уровня, а шлюзы должны выполнять функции всех уровней.

<

Формат байта управления

Рисунок 5.17. Формат байта управления

В заключение отметим, что несмотря на очевидные преимущества FDDI данная сеть не получила пока широкого распространения, что связано главным образом с высокой стоимостью ее аппаратуры (порядка тысячи долларов). Основная область применения FDDI сейчас - это базовые, опорные (Backbone) сети, объединяющие несколько сетей. Применяется FDDI и для соединения мощных рабочих станций или серверов, требующих высокоскоростного обмена. Предполагается, что сеть Fast Ethernet может потеснить FDDI, однако преимущества оптоволоконного кабеля, маркерного метода управления и рекордный допустимый размер сети ставят в настоящее время FDDI вне конкуренции. А в тех случаях, когда стоимость аппаратуры имеет решающее значение, можно на некритичных участках применять версию FDDI на основе витой пары (TPDDI). К тому же стоимость аппаратуры FDDI может сильно уменьшится с увеличением объема ев выпуска.

<

Формат байта управления доступом

Рисунок 5.9. Формат байта управления доступом

Байт управления разделен на четыре поля (Рисунок 5.9): три бита приоритета, бит маркера, бит монитора и три бита резервирования. Биты приоритета позволяют абоненту присваивать приоритет своим пакетам или маркеру (приоритет может быть от 0 до 7, причем 7 соответствует наивысшему приоритету, а 0 — наинизшему). Абонент может присоединить к маркеру свой пакет только тогда, когда его собственный приоритет такой же или выше приоритета маркера. Бит маркера определяет, присоединен ли к маркеру пакет (единица соответствует маркеру без пакета, нуль - маркеру с пакетом). Бит монитора, установленный в единицу, говорит о том, что данный маркер передан активным монитором. Биты резервирования позволяют абоненту зарезервировать свое право на дальнейший захват сети, то есть, так сказать, занять очередь на обслуживание. Если приоритет абонента выше, чем текущее значение поля резервирования, он может записать туда свой приоритет вместо прежнего.

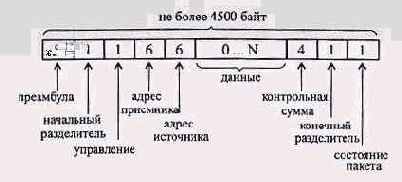

Формат пакета Token-Ring представлен на Рисунок 5.10. Помимо начального и конечного разделителей, а также байта управления доступом, в пакет входят также байт управления пакетом, сетевые адреса приемника и передатчика, данные, контрольная сумма и байт состояния,пакета.

Формат маркера FDDI

Рисунок 5.15. Формат маркера FDDI

Адреса приемника и источника могут быть 6-байтовыми (аналогично Ethernet и Token-Ring) или 2-байтовыми.

Поле данных может быть переменной длины, но суммарная длина пакета не должна превышать 4500 байт.

Поле контрольной суммы содержит 32-битную циклическую контрольную сумму пакета.

Конечный разделитель определяет конец кадра.

Байт состояния пакета включает в себя бит обнаружения ошибки, бит распознавания адреса и бит копирования (все аналогично Token-Ring).

Формат маркера сети Token-Ring

Рисунок 5.8. Формат маркера сети Token-Ring

Маркер представляет собой управляющий пакет, содержащий всего три байта (Рисунок 5.8): байт начального разделителя (SD - Start Delimiter), байт управления доступом (АС - Access Control) и байт конечного разделителя (ED - End Delimiter). Начальный разделитель и конечный разделитель представляют собой не просто последовательность нулей и единиц, а содержат импульсы специального вида. Благодаря этому данные разделители нельзя спутать ни с какими другими байтами пакетов. Четыре бита разделителя представляют собой нулевые биты в принятой кодировке, а четыре других бита не соответствуют коду Манчестер-П: в течение двух битовых интервалов удерживается один уровень сигнала, а в течение двух остальных — другой уровень. В результате такой сбой синхронизации легко выявляется приемником.

Формат пакета FDDI

Рисунок 5.16. Формат пакета FDDI

Формат байта управления сети FDDI следующий (Рисунок 5.17):

Бит класса пакета определяет, синхронный или асинхронный это пакет.

Бит длины адреса определяет, какой адрес (6-байтовый или 2-байтовый) используется в данном пакете.

Поле формата кадра определяет, управляющий это кадр или информационный.

Поле типа кадра определяет, к какому типу относится данный кадр.

Формат пакета сети Token-Ring (длина полей дана в байтах)

Рисунок 5.10. Формат пакета сети Token-Ring (длина полей дана в байтах)

Назначение полей пакета следующее:

Начальный разделитель (SD) является признаком начала пакета.

Байт управления доступом (АС) имеет то же назначение, что и в маркере.

Байт управления пакетом (FC - Frame Control) определяет тип пакета (кадра).

Шестибайтовые адреса отправителя и получателя пакета имеют стандартный формат, описанный в разделе 3.2.

Поле данных включает в себя передаваемую информацию или информацию управления обменом.

Поле контрольной суммы представляет собой 32-разрядную циклическую контрольную сумму пакета (CRC).

Конечный разделитель является признаком конца пакета. Кроме того, он определяет, является ли данный пакет промежуточным или заключительным в последовательности передаваемых пакетов, а также содержит признак ошибочности пакета (для этого выделены специальные биты).

Байт состояния пакета говорит о том, что происходило с данным пакетом: был ли он принят и скопирован в память приемника. По нему отправитель пакета узнает, дошел ли пакет по назначению и без ошибок или его надо передавать заново.

Отметим, что больший допустимый размер передаваемых данных в одном пакете по сравнению с сетью Ethernet может стать решающим фактором для увеличения производительности сети. Теоретически для скорости передачи 16 Мбит/с длина поля данных может достигать даже 18 Кбайт, что очень важно при передаче больших объемов данных. Но даже при скорости 4 Мбит/с благодаря маркерному методу доступа сеть Token-Ring часто обеспечивает большую фактическую скорость передачи, чем более быстрая сеть Ethernet (10 Мбит/с), особенно при больших нагрузках (свыше 30—40%), когда заметно сказывается несовершенство метода CSMA/CD, который в этом случае тратит много времени на разрешение повторных конфликтов.

Помимо маркера и обычного пакета, в сети Token-Ring может передаваться специальный управляющий пакет, служащий для прерывания передачи. Он может быть послан в любой момент и в любом месте потока данных. Пакет этот состоит всего из двух однобайтовых полей — начального и конечного разделителей описанного формата.

Интересно, что в более быстрой версии Token-Ring (16 Мбит/с и выше) применяется так называемый метод раннего формирования маркера (ETR -Early Token Release). Он позволяет избежать непроизводительного использования сети в то время, пока пакет данных не вернется по кольцу к своему отправителю. Метод ETR сводится к тому, что сразу после передачи своего пакета, присоединенного к маркеру, любой абонент выдает в сеть новый свободный маркер, то есть все другие абоненты могут начинать передачу своих пакетов сразу же после окончания пакета предыдущего абонента, не дожидаясь, пока он завершит обход всего кольца сети.

<

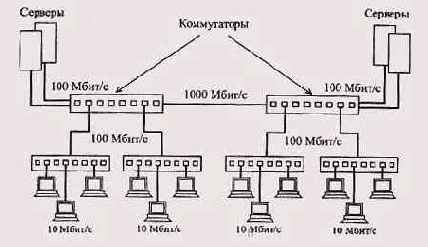

Использование сети Gigabit Ethernet для соединения групп компьютеров

Рисунок 5.21. Использование сети Gigabit Ethernet для соединения групп компьютеров

Рисунок 5.22. Использование сети Gigabit Ethernet для подключения быстродействующих серверов

Вероятно, в ряде случаев Gigabit Ethernet будет вытеснять оптоволоконную сеть FDDI, которая в настоящее время все чаще используется для объединения в единую сеть нескольких локальных сетей, в том числе, и сетей Ethernet. Правда, FDDI может связывать абонентов, находящихся на гораздо большем расстоянии друг от друга, но по скорости передачи информации Gigabit Ethernet существенно превосходит FDDI.

Нас ждет принципиально важный прорыв в область скоростей передачи, еще недавно казавшихся фантастическими и даже, более того, никому не нужными. А там, возможно, появится и сеть со скоростью 10 000 Мбит/с, ведь такие разработки уже ведутся.

В заключение раздела несколько слов об альтернативном решении сверхбыстродействующей сети. Речь идет о сети с технологией ATM (Asynchronous Transfer Mode). Данная технология используется как в локальных, так и в глобальных сетях. Основная ее идея — передача цифровых, голосовых и мультимедийных данных по одним и тем же каналам. Строго говоря, жесткого стандарта на аппаратуру ATM не предполагает.

Первоначально была выбрана скорость передачи 155 Мбит/с (для настольных систем - 25 Мбит/с), затем - 662 Мбит/с, а сейчас ведутся работы по повышению скорости до 2488 Мбит/с. Как видим, по скорости ATM успешно конкурирует с Gigabit Ethernet. Кстати, появилась ATM раньше, чем Gigabit Ethernet.

В качестве среды передачи информации в локальной сети технология ATM предполагает использование оптоволоконного кабеля и неэкранированную витую пару. Используемые коды - 4В/5В и 8В/10В.

Принципиальное отличие ATM от всех остальных сетей состоит в отказе от привычных пакетов с полями адресации, управления и данных. Вся информация передается упакованной в микропакеты (ячейки, cells) длиной всего лишь в 53 бита. Каждая ячейка имеет идентификатор типа данных (двоичные данные, звук или изображение). Идентификатор позволяет интеллектуальным распределительным устройствам сортировать ячейки и следить за тем, чтобы ячейки передавались в нужной последовательности. Минимальный размер ячеек позволяет осуществлять коррекцию ошибок и маршрутизацию на аппаратном уровне. Он же обеспечивает равномерность всех существующих в сети информационных потоков.

Главный недостаток сетей с технологией ATM состоит в их полной несовместимости ни с одной из существующих сетей. Плавный переход на ATM в принципе невозможен, нужно менять сразу все оборудование, а стоимость его пока что очень высока. Правда, работы по обеспечению совместимости ведутся, снижается и стоимость оборудования, так что перспективы у ATM неплохие. Тем более что задач по передаче изображений по компьютерным сетям становится все больше и больше.

Кодирование информации в сети 100VG-AnyLAN

Рисунок 5.20. Кодирование информации в сети 100VG-AnyLAN

Для управления используются два тональных сигнала. Первый из них представляет собой последовательность из 16 логических единиц и 16 логических нулей, следующих со скоростью 30 Мбит/с (в результате частота сигнала получается равной 0,9375 МГц). Второй тональный сигнал имеет вдвое большую частоту (1,875 МГц) и образуется чередованием восьми логических единиц и восьми логических нулей. Все управление сетью осуществляется комбинацией этих двух тональных сигналов.

Концентратор Token-Ring (8228 MAU)

Рисунок 5.7. Концентратор Token-Ring (8228 MAU)

В качестве среды передачи в сети IBM Token-Ring сначала применялась витая пара, но затем появились варианты аппаратуры для коаксиального кабеля, а также для оптоволоконного кабеля в стандарте FDDI. Витая пара применяется как неэкранированная (UTP), так и экранированная (STP).

Основные технические характеристики сети Token-Ring следующие.

Максимальное количество концентраторов типа IBM 8228 MAU - 12.

Максимальное количество абонентов в сети - 96.

Максимальная длина кабеля между абонентом и концентратором — 45 м.

Максимальная длина кабеля между концентраторами -45м.

Максимальная длина кабеля, соединяющего все концентраторы - 120м.

Скорость передачи данных - 4 Мбит/с и 16 Мбит/с.

Все приведенные характеристики относятся к случаю неэкранированной витой пары. В случае применения другой среды передачи характеристики сети могут отличаться. Например, при использовании экранированной витой пары количество абонентов может быть увеличено до 260 (вместо 96), длина кабеля - до 100 м (вместо 45), количество концентраторов -до 33, а полная длина кольца, соединяющего концентраторы - до 200 м. Оптоволоконный кабель позволяет увеличивать длину кабеля до 1 км.

Как видим, сеть Token-Ring уступает сети Ethernet как по допустимому размеру сети, так и по максимальному количеству абонентов. Что касается скорости передачи, то в настоящее время ведется разработка версий Token-Ring на скорость 100 Мбит/с и на 1000 Мбит/с. Фирма IBM вовсе не собирается отказываться от своей сети, рассматривая ее как достойного конкурента Ethernet.

Для передачи информации в Token-Ring используется вариант кода Ман-честер-П. Как и в любой звездообразной топологии, никаких дополнительных мер по электрическому согласованию и внешнему заземлению не требуется.

Для присоединения кабеля к сетевому адаптеру используется внешний 9-контактный разъем типа DIN. Так же, как и адаптеры Ethernet, адаптеры Token-Ring имеют на своей плате переключатели или перемычки для настройки адресов и прерываний системной шины.

Если сеть Ethernet можно построить только на адаптерах и кабеле, то для сети Token-Ring обязательно нужно приобретать концентраторы. Это также увеличивает стоимость аппаратуры Token-Ring.

В то же время в отличие от Ethernet сеть Token-Ring лучше держит большую нагрузку (больше 30-40%) и обеспечивает гарантированное время доступа. Это крайне необходимо, например, в сетях производственного назначения, в которых задержка реакции на внешнее событие может привести к серьезным авариям.

В сети Token-Ring используется классический маркерный метод доступа, то есть по кольцу постоянно циркулирует маркер, к которому абоненты могут присоединять свои пакеты данных. Отсюда следует такое важное достоинство данной сети, как отсутствие конфликтов, но отсюда же следуют такие недостатки, как необходимость контроля за целостностью маркера и зависимость функционирования сети от каждого из абонентов (в случае неисправности абонент обязательно должен быть исключен из кольца).

Для контроля за целостностью маркера используется один из абонентов (так называемый активный монитор). Его аппаратура ничем не отличается от остальных, но его программные средства следят за временными соотношениями в сети и формируют в случае необходимости новый маркер. Активный монитор выбирается при инициализации сети, им может быть любой компьютер сети. Если активный монитор по какой-то причине выходит из строя, то включается специальный механизм, посредством которого другие абоненты (запасные мониторы) принимают решение о назначении нового активного монитора.

Объединение концентраторов двунаправленной линией связи

Рисунок 5.5. Объединение концентраторов двунаправленной линией связи

Объединение концентраторов однонаправленной линией связи

Рисунок 5.6. Объединение концентраторов однонаправленной линией связи

Конструктивно концентратор представляет собой автономный блок с восемью разъемами для подключения абонентов (компьютеров) с помощью адаптерных кабелей и двумя (крайними) разъемами для подключения к другим концентраторам с помощью специальных магистральных кабелей (Рисунок 5.7). Существуют настенный и настольный варианты концентратора.

Несколько концентраторов могут конструктивно объединяться в группу, кластер (cluster), внутри которого абоненты также соединены в единое кольцо. Применение кластеров позволяет увеличивать количество абонентов, подключенных к одному центру (например, до 16, если в кластер входит два концентратора).

Порядок обслуживания запросов абонентов на различных уровнях сети

Рисунок 5.19. Порядок обслуживания запросов абонентов на различных уровнях сети

Так, для примера на Рисунок 5.19 в случае одновременного возникновения заявок на передачу у всех абонентов (компьютеров) порядок обслуживания будет такой: компьютер 1~2, затем 1-3, потом 2-1, 2-4, 2-8, и далее 1~6. Однако так будет только при одинаковом (нормальном) приоритете всех запросов. Если же, например, от компьютеров 1-2, 2-4 и 2-8 поступят высокоприоритетные запросы, то порядок обслуживания будет таким: 1-2,2-4,2-8,1-3,2-1,1-6.

Помимо собственно передачи пакетов и пересылки запросов на передачу, в сети применяется также специальная процедура подготовки к связи (Link Training), во время которой концентратор и абоненты обмениваются между собой управляющими пакетами. При этом проверяется правильность присоединения линий связи и их исправность. Одновременно концентратор получает информацию об особенностях абонентов, подклю-

ченных к нему, об их назначении и их сетевых адресах. Запускается данная процедура самим абонентом при включении питания или после подключения к концентратору, а также автоматически при большом уровне ошибок.

Интересно решена в сети lOOVG-AnyLAN проблема кодирования передаваемых данных.

Вся передаваемая информация проходит следующие этапы обработки.

Разделение на квинтеты (группы по 5 бит).

Перемешивание, скремблирование (scrambling) полученных квинтетов.

Кодирование квинтетов специальным кодом 5В6В (этот код обеспечивает в выходной последовательности не более трех единиц или нулей подряд, что используется для детектирования ошибок).

Добавление начального и конечного разделителей кадра.

Сформированные таким образом кадры передаются в 4 линии передачи (при использовании счетверенной витой пары). При сдвоенной витой паре и оптоволоконном кабеле применяется временное мультиплексирование информации в каналах.

В результате этих действий достигается рандомизация сигналов, то есть выравнивание количества передаваемых единиц и нулей, снижение взаимовлияния кабелей друг на друга и самосинхронизация передаваемых сигналов без удвоения требуемой полосы пропускания, как в случае кода Манчестер-П.

В случае использования счетверенной витой пары передача по каждой из четырех витых пар производится со скоростью 30 Мбит/с (Рисунок 5.20). Суммарная скорость передачи составляет 120 Мбит/с. Однако полезная информация вследствие использования кода 5В6В передается при этом всего лишь со скоростью 100 Мбит/с. Таким образом, пропускная способность кабеля должна быть не менее 15 МГц. Этому требованию удовлетворяет кабель с витыми парами категории 3.

В сети 100 VG-AnyLAN предусмотрены два режима обмена: полудуплексный и полнодуплексный.

При полудуплексном обмене все четыре витые пары используются для передачи одновременно в одном направлении (от абонента к концентратору или наоборот). Он используется для передачи пакетов.

При полнодуплексном обмене две витые пары передают в одном направлении, а две другие - в другом направлении. Он используется для передачи управляющих сигналов.

Пример конфигурации сети FDDI

Рисунок 5.13. Пример конфигурации сети FDDI

FDDI определяет четыре типа портов абонентов (станций).

Порт А определен только для устройств двойного подключения, его вход подключается к первичному кольцу, а выход — к вторичному.

Порт В определен только для устройств двойного подключения, его вход подключается к вторичному кольцу, а выход - к первичному.

Порт М (Master) определен для концентраторов и соединяет два концентратора между собой или концентратор с абонентом.

Порт S (Slave) определен только для устройств одинарного подключения и используется для соединения двух абонентов или абонента и концентратора.

Стандарт FDDI предусматривает также возможность реконфигурации сети с целью сохранения ее работоспособности в случае повреждения кабеля (Рисунок 5.14). В показанном на рисунке случае поврежденный участок кабеля исключается из кольца, но целостность сети при этом не нарушается вследствие перехода на одно кольцо вместо двух (то есть абоненты класса А начинают работать как абоненты класса В).

Реконфигурация сети FDDI при повреждении кабеля

Рисунок 5.14. Реконфигурация сети FDDI при повреждении кабеля

В отличие от метода доступа, предлагаемого стандартом IEEE 802.5, в FDDI применяется так называемая множественная передача маркера. Если в случае сети Token-Ring новый (свободный) маркер передается абонентом только после возвращения к нему его пакета, то в FDDI новый маркер передается абонентом сразу же после окончания передачи им пакета. Последовательность действий здесь следующая.

Абонент, желающий передавать, ждет маркера, который идет за каждым пакетом.

Когда маркер пришел, абонент удаляет его из сети и передает свой пакет.

Сразу после передачи пакета абонент посылает новый маркер.

Одновременно каждый абонент ведет свой отсчет времени, сравнивая реальное время обращения маркера (TRT) с заранее установленным контрольным временем его прибытия (РТТ). Если маркер возвращается раньше, чем установлено РТТ, то делается вывод, что сеть загружена мало, и, следовательно, абонент может спокойно передавать всю свою информацию. Если же маркер возвращается позже, чем установлено РТТ, то сеть загружена сильно, и абонент может передавать только самую необходимую информацию. При этом величины контрольного времени РТТ могут устанавливаться различными для разных абонентов. Такой механизм позволяет абонентам гибко реагировать на загрузку сети и автоматически поддерживать ее на оптимальном уровне.

Стандарт FDDI в отличие от стандарта IEEE 802.5 не предусматривает возможности установки приоритетов пакетов и резервирования. Вместо этого все абоненты разделяются на две группы: асинхронные и синхронные. Асинхронные абоненты - это те, для которых время доступа к сети не слишком критично. Синхронные — это те, для которых время доступа должно быть жестко ограничено. В стандарте предусмотрен специальный алгоритм, обслуживающий эти типы абонентов.

Форматы маркера (Рисунок 5.15) и пакета (Рисунок 5.16) сети FDDI несколько отличаются от форматов, используемых в сети Token-Ring. Назначение полей следующее.

Преамбула используется для синхронизации. Первоначально она содержит 64 бита, но абоненты, через которых проходит пакет, могут менять ее размер.

Начальный разделитель выполняет функцию признака начала кадра.

Сеть 100VG-AnyLAN

5.5. Сеть 100VG-AnyLAN

Сеть lOOVG-AnyLAN - это одна из последних разработок высокоскоростных локальных сетей, недавно появившаяся на рынке. Она разработана фирмами Hewlett-Packard и IBM и соответствует стандарту IEEE 802.12, так что уровень ее стандартизации достаточно высокий. Главными достоинствами ее являются большая скорость обмена, сравнительно невысокая стоимость аппаратуры (примерно вдвое дороже по сравнению с наиболее популярной сетью Ethernet 10BASE-T), централизованный метод управления обменом без конфликтов и совместимость на уровне пакетов с популярными сетями Ethernet и Token-Ring. В названии сети цифра 100 соответствует скорости 100 Мбит/с, буквы VG обозначают дешевую витую пару категории 3 (Voice Grade), a AnyLAN (любая сеть) обозначает то, что сеть совместима с двумя самыми распространенными сетями.

Основные технические характеристики сети lOOVG-AnyLAN следующие.

Скорость передачи - 100 Мбит/с.

Топология - звезда с возможностью наращивания.

Метод доступа - централизованный, бесконфликтный (Demand Priority - с запросом приоритета).

Среда передачи - счетверенная неэкранированная витая пара (кабели UTP категории 3,4 или 5), сдвоенная витая пара (кабель UTP категории 5), сдвоенная экранированная витая пара (STP), а также оптоволоконный кабель. Сейчас в основном распространена счетверенная витая пара.

Максимальная длина кабеля между концентратором и абонентом и между концентраторами - 100 м (для UTP кабеля категории 3), 150 м (для UTP кабеля категории 5 и экранированного кабеля), 2 км (для оптоволоконного кабеля).